双重瓶颈并发?OpenResty XRay 多维分析破解性能难题

在高并发业务场景下,系统性能直接影响用户体验与业务成效。响应延迟,即使是毫秒级别,也可能对用户留存和业务指标产生负面影响。然而,生产环境中的性能问题,特别是偶发性瓶颈,因其复杂性和难以复现的特点,定位和解决通常面临挑战。

本文将通过一个真实案例,介绍如何排查一个典型的生产性能问题。某客户的线上系统在业务高峰期出现平均响应时间翻倍、CPU 使用率持续过高的情况。技术团队采用常规方法,如分析日志、使用通用性能剖析工具以及在测试环境复现,但未能准确定位问题根源。

为解决此问题,该团队采用了 OpenResty XRay 这一深度观测平台。OpenResty XRay 专为复杂生产环境的性能问题诊断而设计,它基于动态追踪技术(如 eBPF+ 和 Stap+),能够对线上服务进行深度分析,而无需修改代码或重启服务,且对系统性能影响极小。

本文将详细介绍使用 OpenResty XRay 诊断该性能问题的全过程。我们将逐步展示如何通过多维度的火焰图分析,定位到隐藏在代码深处的性能瓶颈。

整体 CPU 使用分析

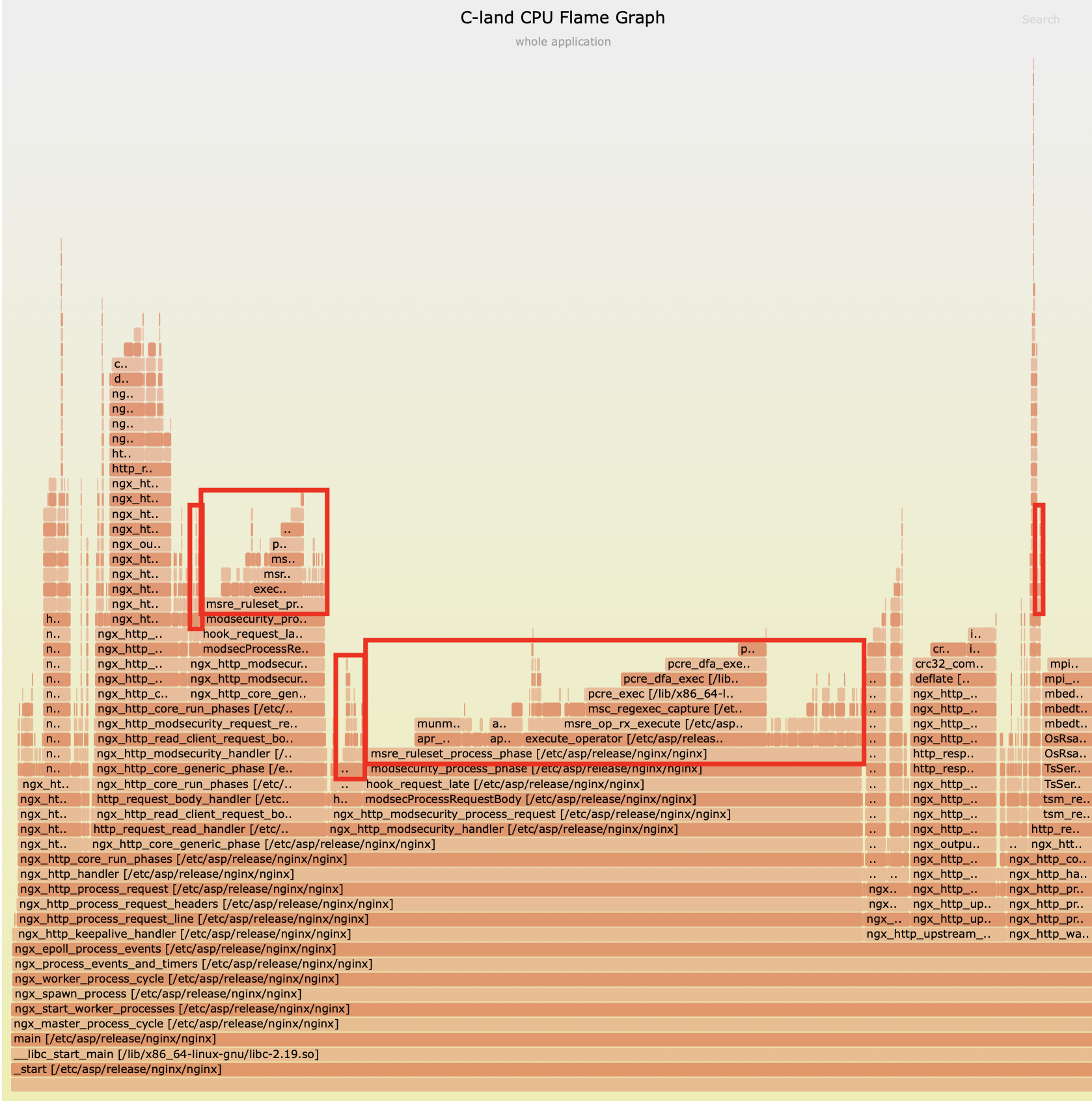

OpenResty XRay 自动生成了下面这张 C-land CPU 火焰图:

通过分析这张火焰图,团队迅速发现了问题的核心:ModSecurity 模块是绝对的第一大性能瓶颈。

ModSecurity模块 CPU 占用:57.9%- 总体 CPU 瓶颈占比:约 60%

深入模块内部分析

进一步利用 OpenResty XRay 的细粒度追踪能力,团队发现了两个主要的 CPU 消耗源:

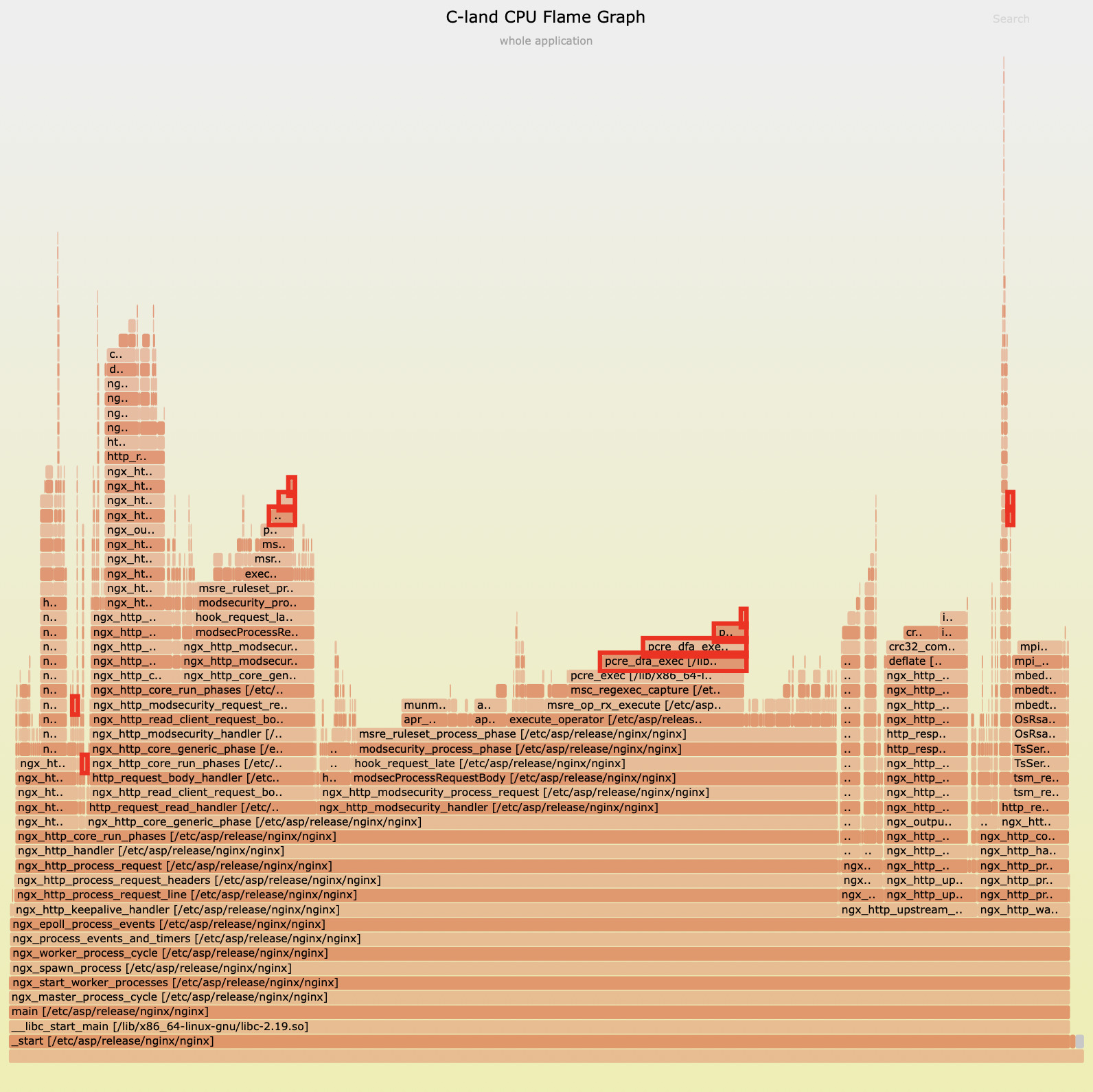

1. PCRE DFA 正则匹配瓶颈

下面这张 C-land CPU 火焰图向我们揭示了 PCRE 的 DFA 匹配函数在 CPU 资源消耗中的显著地位。pcre_dfa_exec 函数在整体应用中占据了 24.4% 的 CPU 时间。

这一发现明确指出,nginx 版 ModSecurity 模块的调用是导致这一高消耗的主要原因。值得注意的是,PCRE 库的 DFA 引擎在性能上明显逊色于其带 JIT 编译的回溯引擎,这为我们提供了优化的方向和契机。

2. HTTP 响应体 Gzip 压缩瓶颈

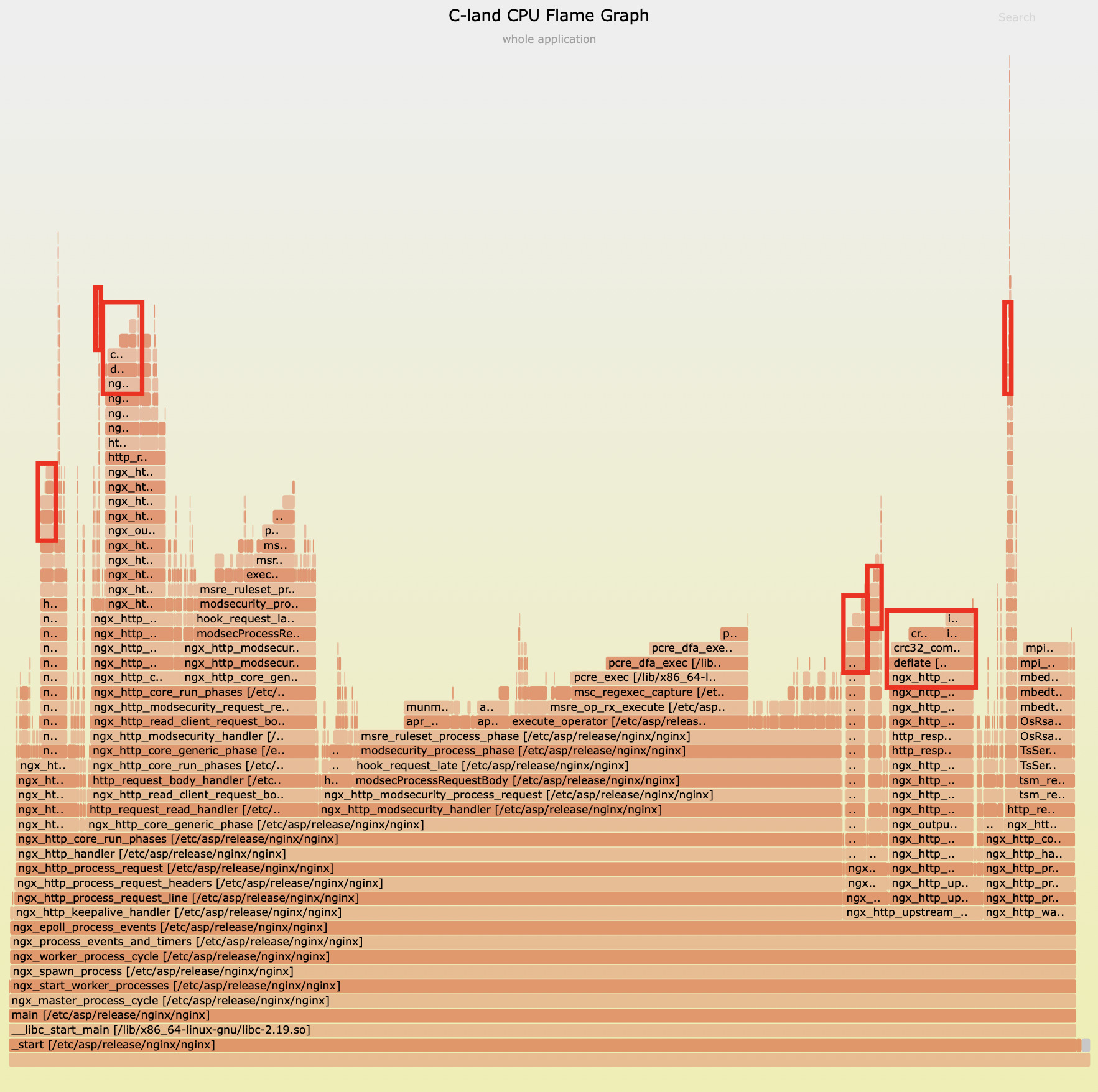

OpenResty XRay 的多维度分析能力让我们得以进一步深入探究系统性能的第二大瓶颈。通过收集多个 C 级别 CPU 火焰图样本,团队系统性地分析了 HTTP 响应体压缩对系统性能的影响:

- 样本一分析:初步采样显示,zlib 库的

deflate函数在整个应用的 CPU 时间分配中占据了 13.1%。这一数据已经明确表明 Gzip 压缩是一个不可忽视的性能消耗点。

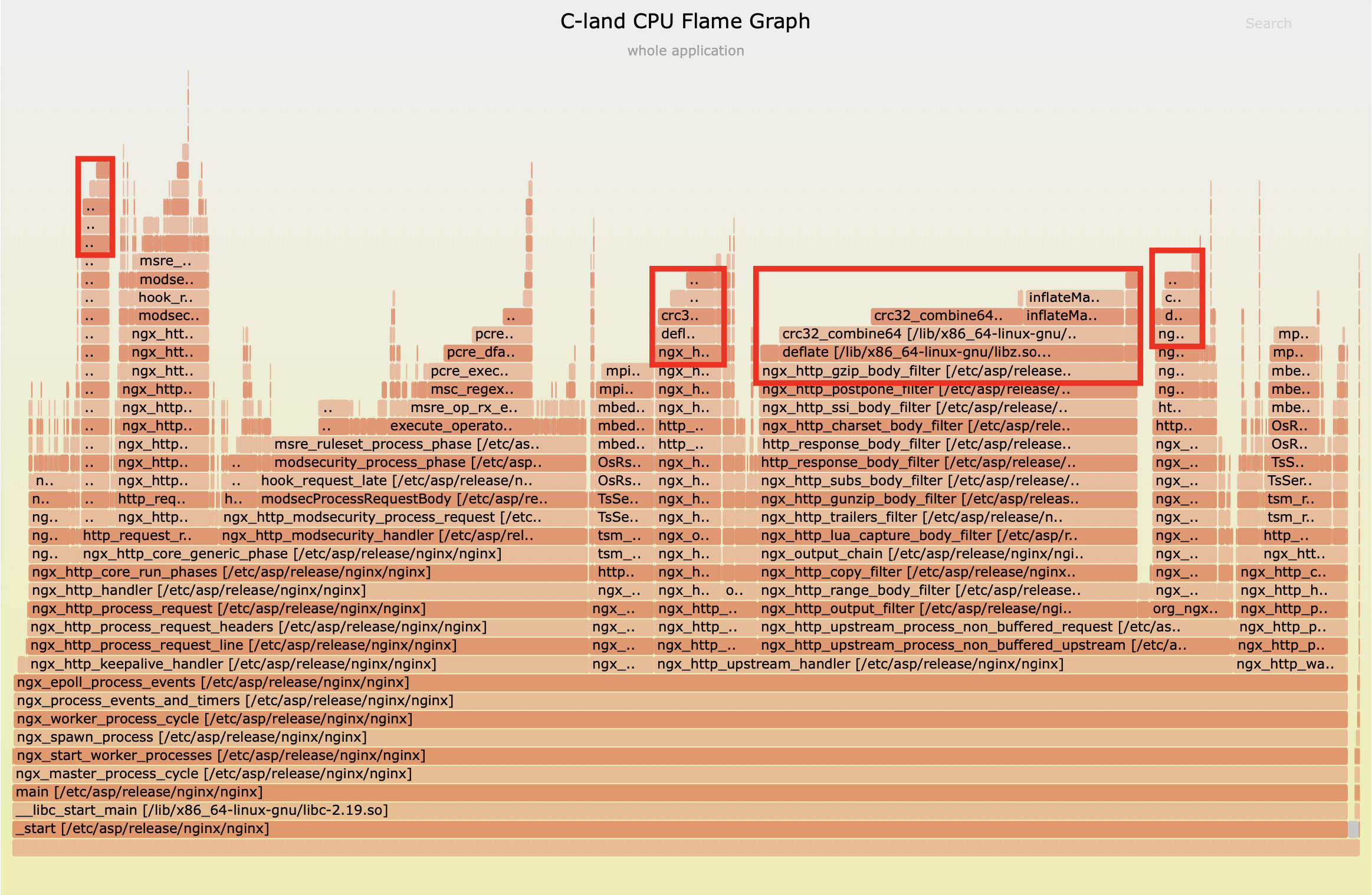

- 样本二验证:为确保发现的准确性,我们进行了第二轮采样。结果更加显著——在这个样本中,

deflate函数的 CPU 占用率攀升至 34.7%,进一步证实了压缩操作对系统性能的重大影响。

压缩策略深度分析

在确认 Gzip 压缩是系统性能的第二大瓶颈后,OpenResty XRay 的专项分析能力被充分发挥,帮助我们深入探究压缩策略的各个维度:

压缩级别分析

首先,我们通过 OpenResty XRay 专门的分析器对压缩级别进行了全面检查,结果令人深思:

found 561 response chunks not gzip'd

gzip levels: count=2000, min=1, avg=1, max=1

value |-------------------------------------------------- count

0 | 0

1 |@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ 2000

2 | 0

4 | 0

这组数据揭示了两个关键事实:

- 系统中有 2000 个响应块使用了压缩,全部采用级别 1,即最低压缩级别

- 同时存在 561 个未压缩的响应块

这表明,从压缩级别角度看,系统配置已经相当合理——级别 1 提供了最高的运行效率。然而,压缩操作仍然消耗了大量 CPU 资源,这促使我们进一步探究:是哪些类型的内容在消耗这些资源?

MIME 类型分布分析

为解答上述问题,我们再次启动了 XRay 分析功能,对参与 Gzip 压缩的 MIME 类型进行了精确统计:

found 557 response chunks not gzip'd

* gzip application/javascript: count=606

value |-------------------------------------------------- count

0 | 0

1 |@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ 606

2 | 0

4 | 0

* gzip text/html: count=212

value |-------------------------------------------------- count

0 | 0

1 |@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ 212

2 | 0

4 | 0

* gzip text/css: count=182

value |-------------------------------------------------- count

0 | 0

1 |@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ 182

2 | 0

4 | 0

这组数据展现了更加细致的画面:

- JavaScript 文件(606 个实例)是最主要的压缩对象

- HTML 文件(212 个实例)和 CSS 文件(182 个实例)紧随其后

- 这三种类型几乎占据了所有压缩操作

- 同样有 557 个响应块未被压缩

分析结论

通过这一系列渐进式分析,我们得出了几个关键结论:

- 系统已经采用了运行效率最高的压缩级别:级别 1

- 压缩操作主要集中在静态资源 JS、CSS 和动态内容 HTML 上

- 尽管压缩级别已优化,但压缩操作仍然是系统性能的重要瓶颈

这些发现为我们指明了优化方向:不是简单调整压缩级别,而是需要重新思考整体压缩策略,特别是针对不同类型资源采取差异化的处理方案。

优化解决方案

针对本案例中发现的两大性能瓶颈,我们提供了相应的优化解决方案:

1. 压缩性能优化:zstd 私有模块

针对 Gzip 压缩瓶颈,我们提供了 zstd 私有模块作为高性能替代方案。该模块基于 Facebook 开源的 Zstandard 压缩算法,性能最高可达 zlib 的 5倍,能够显著降低本案例中发现的 34.7% CPU 压缩开销。作为我们的私有库服务业务,zstd 模块特别针对高并发场景进行了深度优化,为用户提供更高效的压缩解决方案。

2. WAF 性能优化:OpenResty Edge

针对 ModSecurity 模块的性能瓶颈,我们的 OpenResty Edge 提供了更高性能的 WAF 解决方案。

很多场景下,OpenResty Edge 的 WAF 性能比 ModSecurity 高一个数量级,能够有效解决本案例中 ModSecurity 占用 60% CPU 的问题,为用户提供更强大的安全防护能力和更优异的性能表现。

这两个解决方案均可供用户根据实际业务需求进行参考和选择,帮助用户在保障系统安全的同时,获得更优异的性能体验。

从“救火”到“防火”:OpenResty XRay 的核心价值

本次案例是现代性能优化的一个缩影。问题根源并非简单的代码 Bug,而是深藏于系统内部的配置、库函数与处理策略之间的复杂博弈。传统工具仅能看到“烟”,而 OpenResty XRay 凭借其深度洞察力,则能直指“火源”。

通过这个真实案例,OpenResty XRay 的核心价值得以清晰展现:

精准洞察,拒绝猜测:XRay 将一个模糊的“CPU 占用率高”问题,转化为清晰、可执行的优化目标。火焰图不仅告诉我们系统变慢了,更是直接锁定了

ModSecurity模块和pcre_dfa_exec函数,让性能优化从“猜”变成有的放矢的“做”。数据驱动,辅助决策:面对 Gzip 瓶颈,第一反应往往是“降级”。但 XRay 对压缩级别和 MIME 类型的精细化分析,用数据证明了当前配置已是“最优解”,从而避免了无效调整,将优化方向引向“动静资源分离处理”的更高维度策略。这正是普通调优与架构优化的分野。

无侵入式,生产就绪:所有深度分析都在生产环境实时完成,无需修改代码,更无需重启服务。这对任何严肃的企业级应用而言,都是保障业务连续性的生命线,真正做到了“无感”诊断。

这一切能力的背后,是 OpenResty XRay 的立身之本。它的核心基于我们自主改进的动态追踪技术,如 eBPF+ 和 Stap+。这些先进的技术使得 XRay 能够在保持极低系统开销的同时,提供远超传统工具的深度与精度。更值得一提的是,OpenResty XRay 同时支持 RHEL/CentOS 7 的 3.10 老内核和 6.x 新内核,为用户的各类系统环境提供了广泛的兼容性与保障。

在今天的商业竞争中,性能不再仅仅是技术指标,更是核心的商业资产。OpenResty XRay 赋予技术团队的,正是从被动“救火”到主动“防火”的底气,是保障系统长治久安、创造极致用户体验的强大武器。

关于 OpenResty XRay

OpenResty XRay 是一款动态追踪产品,它可以自动分析运行中的应用,以解决性能问题、行为问题和安全漏洞,并提供可行的建议。在底层实现上,OpenResty XRay 由我们的 Y 语言驱动,可以在不同环境下支持多种不同的运行时,如 Stap+、eBPF+、GDB 和 ODB。

关于作者

章亦春是开源 OpenResty® 项目创始人兼 OpenResty Inc. 公司 CEO 和创始人。

章亦春(Github ID: agentzh),生于中国江苏,现定居美国湾区。他是中国早期开源技术和文化的倡导者和领军人物,曾供职于多家国际知名的高科技企业,如 Cloudflare、雅虎、阿里巴巴, 是 “边缘计算“、”动态追踪 “和 “机器编程 “的先驱,拥有超过 22 年的编程及 16 年的开源经验。作为拥有超过 4000 万全球域名用户的开源项目的领导者。他基于其 OpenResty® 开源项目打造的高科技企业 OpenResty Inc. 位于美国硅谷中心。其主打的两个产品 OpenResty XRay(利用动态追踪技术的非侵入式的故障剖析和排除工具)和 OpenResty Edge(最适合微服务和分布式流量的全能型网关软件),广受全球众多上市及大型企业青睐。在 OpenResty 以外,章亦春为多个开源项目贡献了累计超过百万行代码,其中包括,Linux 内核、Nginx、LuaJIT、GDB、SystemTap、LLVM、Perl 等,并编写过 60 多个开源软件库。

关注我们

如果您喜欢本文,欢迎关注我们 OpenResty Inc. 公司的博客网站 。也欢迎扫码关注我们的微信公众号:

翻译

我们提供了英文版原文和中译版(本文)。我们也欢迎读者提供其他语言的翻译版本,只要是全文翻译不带省略,我们都将会考虑采用,非常感谢!